防火墙基础之基本的安全策略

基本概述:

防火墙(英语:Firewall)技术是通过有机结合各类用于安全管理与筛选的软件和硬件设备,帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息安全性的一种技术。

防火墙技术的功能主要在于及时发现并处理计算机网络运行时可能存在的安全风险、数据传输等问题,其中处理措施包括隔离与保护,同时可对计算机网络安全当中的各项操作实施记录与检测,以确保计算机网络运行的安全性,保障用户资料与信息的完整性,为用户提供更好、更安全的计算机网络使用体验。

防火墙安全功能:

防火墙对流经它的网络通信进行扫描,这样能够过滤掉一些入侵,以免其在目标计算机上被执行。防火墙还可以关闭不使用的端口。而且它还能禁止特定端口的流出通信,封锁特洛伊木马。最后,它可以禁止来自特殊站点的访问,从而防止来自不明入侵者的所有通信。

网络安全的屏障

一个防火墙(作为阻塞点、控制点)能极大地提高一个内部网络的安全性,并通过过滤不安全的服务而降低风险。由于只有经过精心选择的应用协议才能通过防火墙,所以网络环境变得更安全。如防火墙可以禁止诸如众所周知的不安全的NFS协议进出受保护网络,这样外部的攻击者就不可能利用这些脆弱的协议来攻击内部网络。防火墙同时可以保护网络免受基于路由的攻击,如IP选项中的源路由攻击和ICMP重定向中的重定向路径。防火墙应该可以拒绝所有以上类型攻击的报文并通知防火墙管理员。

强化网络安全策略

通过以防火墙为中心的安全方案配置,能将所有安全软件(如口令、加密、身份认证、审计等)配置在防火墙上。与将网络安全问题分散到各个主机上相比,防火墙的集中安全管理更经济。例如在网络访问时,一次一密口令系统和其它的身份认证系统完全可以不必分散在各个主机上,而集中在防火墙一身上。

监控审计

如果所有的访问都经过防火墙,那么,防火墙就能记录下这些访问并作出日志记录,同时也能提供网络使用情况的统计数据。当发生可疑动作时,防火墙能进行适当的报警,并提供网络是否受到监测和攻击的详细信息。另外,收集一个网络的使用和误用情况也是非常重要的。首先的理由是可以清楚防火墙是否能够抵挡攻击者的探测和攻击,并且清楚防火墙的控制是否充足。而网络使用统计对网络需求分析和威胁分析等而言也是非常重要的。

防止内部信息的外泄

通过利用防火墙对内部网络的划分,可实现内部网重点网段的隔离,从而限制了局部重点或敏感网络安全问题对全局网络造成的影响。再者,隐私是内部网络非常关心的问题,一个内部网络中不引人注意的细节可能包含了有关安全的线索而引起外部攻击者的兴趣,甚至因此而暴漏了内部网络的某些安全漏洞。使用防火墙就可以隐蔽那些透漏内部细节如Finger,DNS等服务。Finger显示了主机的所有用户的注册名、真名,最后登录时间和使用shell类型等。但是Finger显示的信息非常容易被攻击者所获悉。攻击者可以知道一个系统使用的频繁程度,这个系统是否有用户正在连线上网,这个系统是否在被攻击时引起注意等等。防火墙可以同样阻塞有关内部网络中的DNS信息,这样一台主机的域名和IP地址就不会被外界所了解。除了安全作用,防火墙还支持具有Internet服务性的企业内部网络技术体系VPN(虚拟专用网)。

日志记录与事件通知

进出网络的数据都必须经过防火墙,防火墙通过日志对其进行记录,能提供网络使用的详细统计信息。当发生可疑事件时,防火墙更能根据机制进行报警和通知,提供网络是否受到威胁的信息。

部署防火墙的重要性

1、记录计算机网络之中的数据信息

数据信息对于计算机网络建设工作有着积极的促进作用,同时其对于计算机网络安全也有着一定程度上的影响。通过防火墙技术能够收集计算机网络在运行的过程当中的数据传输、信息访问等多方面的内容,同时对收集的信息进行分类分组,借此找出其中存在安全隐患的数据信息,采取针对性的措施进行解决,有效防止这些数据信息影响到计算机网络的安全。除此之外,工作人员在对防火墙之中记录的数据信息进行总结之后,能够明确不同类型的异常数据信息的特点,借此能够有效提高计算机网络风险防控工作的效率和质量。

2、防止工作人员访问存在安全隐患的网站

计算机网络安全问题之中有相当一部分是由工作人员进入了存在安全隐患的网站所导致的。通过应用防火墙技术能够对工作人员的操作进行实时监控,一旦发现工作人员即将进入存在安全隐患的网站,防火墙就会立刻发出警报,借此有效防止工作人员误入存在安全隐患的网站,有效提高访问工作的安全性。

3、控制不安全服务

计算机网络在运行的过程当中会出现许多不安全服务,这些不安全服务会严重影响到计算机网络的安全。通过应用防火墙技术能够有效降低工作人员的实际操作风险,其能够将不安全服务有效拦截下来,有效防止非法攻击对计算机网络安全造成影响。此外,通过防火墙技术还能够实现对计算机网络之中的各项工作进行实施监控,借此使得计算机用户的各项工作能够在一个安全可靠的环境之下进行,有效防止因为计算机网络问题给用户带来经济损失。

实验目的:

PC1 PC2为内网用户,分别为VLAN10 VLAN 20 在防火墙中划分到Trust区域,服务器划分到DMZ区域,PC3为外网访客,配置基本的安全策略,掌握web页面和命令行的配置方式,内网用户可以访问外网,外网用户可以访问服务器,但是不能访问内网;

实验拓扑:

基本命令:

SW1:

创建VLAN

vlan batch 10 20配置接口并划分VLAN

FW1:配置接口地址和子接口

#

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

#

interface Ethernet0/0/2

port link-type access

port default vlan 10

#

interface Ethernet0/0/3

port link-type access

port default vlan 20#

interface GigabitEthernet1/0/0.1

vlan-type dot1q 10

ip address 192.168.10.254 255.255.255.0

#

interface GigabitEthernet1/0/0.2

vlan-type dot1q 20

ip address 192.168.20.254 255.255.255.0

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 40.1.1.254 255.255.255.0

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 10.1.1.1 255.255.255.0Web页面配置:

将接口划分到安全区域:

将接口划分到安全区域:

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0.1

add interface GigabitEthernet1/0/0.2

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/2

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/1配置相应的安全策略:

#

security-policy

rule name tunnel

source-zone trust

destination-zone dmz

destination-zone untrust

source-address 192.168.10.0 mask 255.255.255.0

source-address 192.168.20.0 mask 255.255.255.0

destination-address 30.1.1.0 mask 255.255.255.0

destination-address 40.1.1.0 mask 255.255.255.0

action permit

rule name untunnel

source-zone untrust

destination-zone dmz

action permit配置OSPF路由协议:

#

ospf 1 router-id 3.3.3.3

area 0.0.0.0

network 10.1.1.0 0.0.0.255

network 40.1.1.0 0.0.0.255

network 192.168.10.0 0.0.0.255

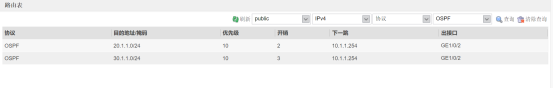

network 192.168.20.0 0.0.0.255web页面查看OSPF路由表:

配置路由器:

AR1:

接口配置:

#

interface GigabitEthernet0/0/0

ip address 10.1.1.254 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 20.1.1.1 255.255.255.0配置OSPF路由协议:

#

ospf 1 router-id 1.1.1.1

area 0.0.0.0

network 10.1.1.0 0.0.0.255

network 20.1.1.0 0.0.0.255AR2:

接口配置:

#

interface GigabitEthernet0/0/1

ip address 30.1.1.1 255.255.255.0

#

interface GigabitEthernet0/0/2

ip address 20.1.1.254 255.255.255.0配置OSPF路由协议:

#

ospf 1 router-id 2.2.2.2

area 0.0.0.0

network 20.1.1.0 0.0.0.255

network 30.1.1.0 0.0.0.255配置完成后,查看其路由表:

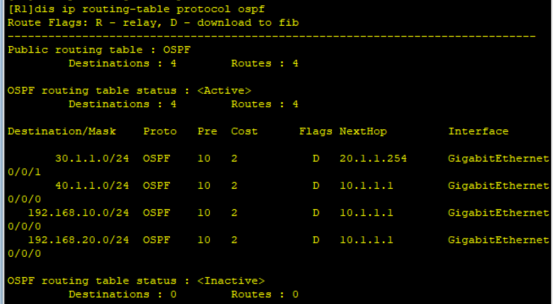

AR1:

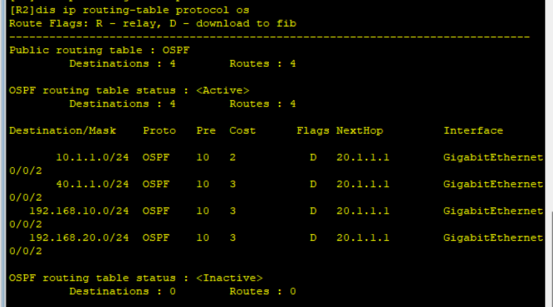

AR2:

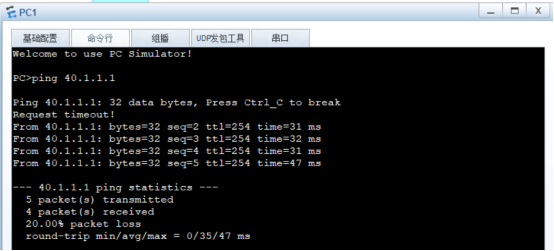

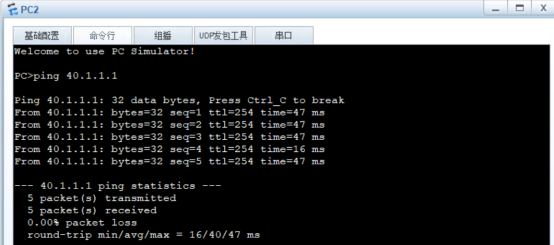

查看其连通性

实验结束;

备注:如有错误,请谅解!

此文章为本人学习笔记,仅供参考!如有重复!!!请联系本人