目录

2.1 方法一:[root@xlj1 ~]# ssh root@192.168.119.50

2.2 方法二:[root@xlj1 ~]# ssh -l root 192.168.119.50

2 配置实例

一. SSH

1.什么是SSH

- SSH(Secure Shell)是一种安全通道协议,主要用来实现字符界面的远程登录、远程复制等功能;

- SSH 协议对通信双方的数据传输进行了加密处理,其中包括用户登录时输入的用户口令;

- SSH 为建立在应用层和传输层基础上的安全协议。对数据进行压缩,加快传输速度。

1.1 SSH的优点

-

数据传输是加密的,可以防止信息泄漏

-

数据传输是压缩的,可以提高传输速度

2.常见的ssh协议

2.1 客户端

Linux Client: ssh,scp,sftp,slogin

Windows Client:xshell,MobaXterm,putty,securecrt,sshsecureshellclient

2.2 端口号

- sshd 服务默认使用的是TCP的22端口,安全协议版本sshv2,出来2之外还有1(有漏洞)

2.3 SSH服务的配置文件

sshd服务的默认配置文件是/etc/ssh/sshd_config

ssh_config(客户端) 和sshd_config (服务端)都是ssh服务器的配置文件

-

服务名称:sshd

-

服务端主程序:/usr/sbin/sshd

-

服务端配置文件:/etc/ssh/sshd_config

-

客户端配置文件:/etc/ssh/ssh_configan>

二. 配置OpenSSH服务端

1. 公钥传输原理

- 客户端发起链接请求

- 服务端返回自己的公钥,以及一个会话ID(这一步客户端得到服务端公钥)

- 客户端生成密钥对

- 客户端用自己的公钥异或会话ID,计算出一个值Res,并用服务端的公钥加密

- 客户端发送加密后的值到服务端,服务端用私钥解密,得到Res

- 服务端用解密后的值Res异或会话ID,计算出客户端的公钥(这一步服务端得到客户端公钥)

- 最终:双方各自持有三个秘钥,分别为自己的一对公、私钥,以及对方的公钥,之后的所有通讯都会被加密

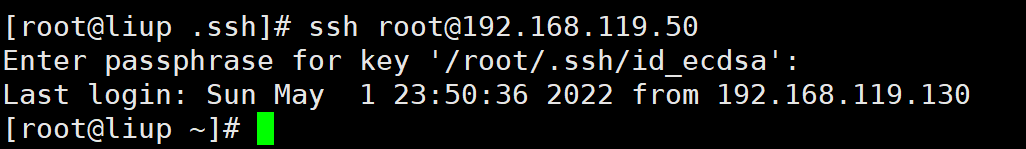

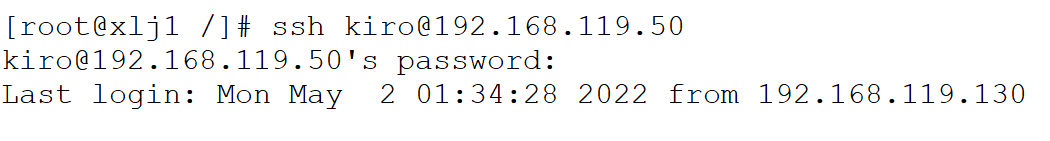

2. 登入

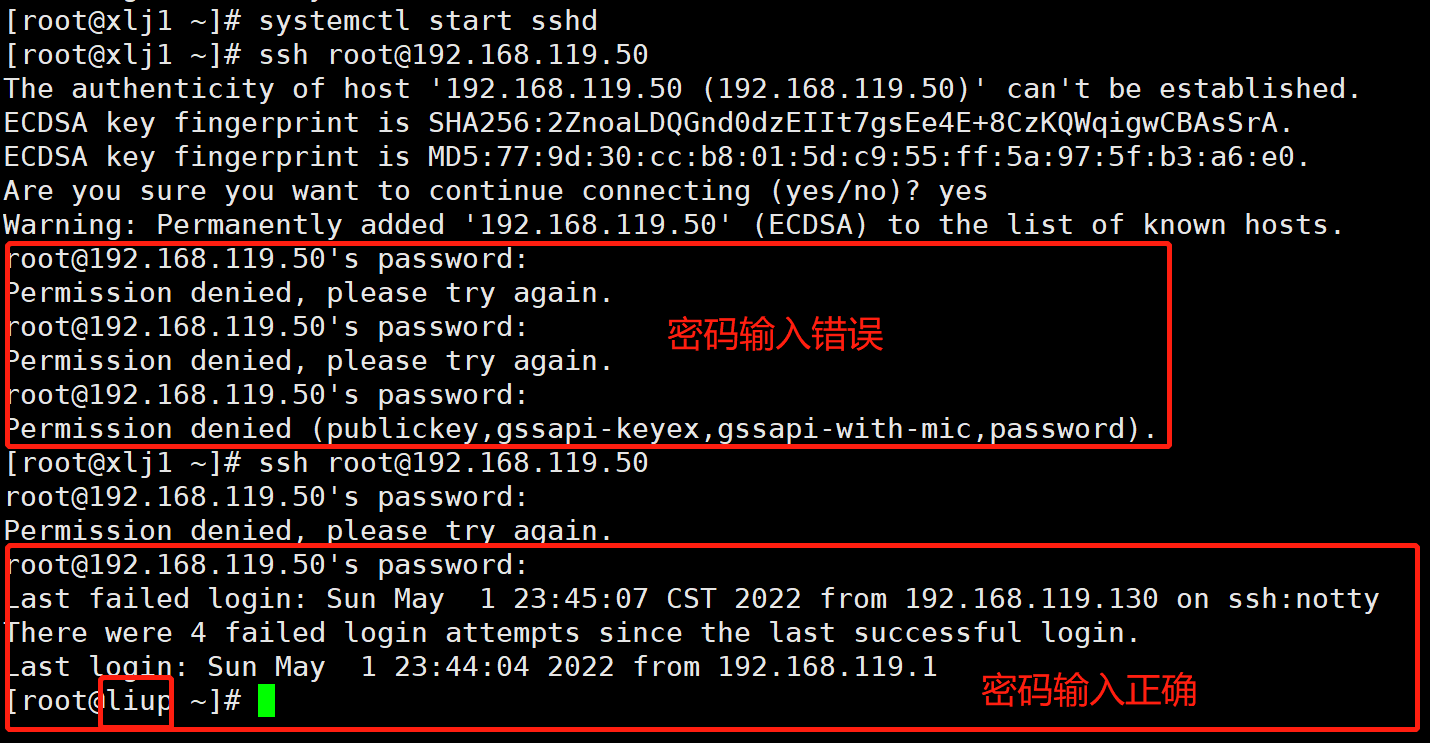

2.1 方法一:[root@xlj1 ~]# ssh root@192.168.119.50

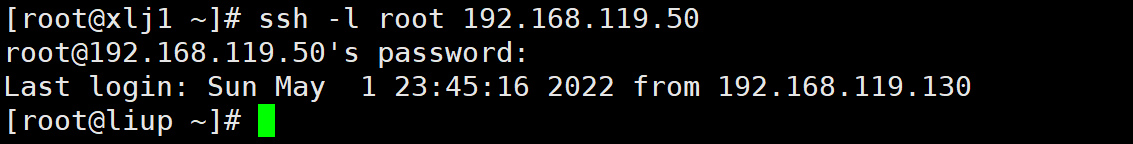

2.2 方法二:[root@xlj1 ~]# ssh -l root 192.168.119.50

3.服务端配置

3.1 密码验证

以服务器中本地系统用户的登录名称、密码进行验证

这种方式使用最为简便,但从客户机角度来看,正在连接的服务器有可能被假冒,从服务器角度来看,当遭遇密码暴力破解攻击时防御能力比较弱

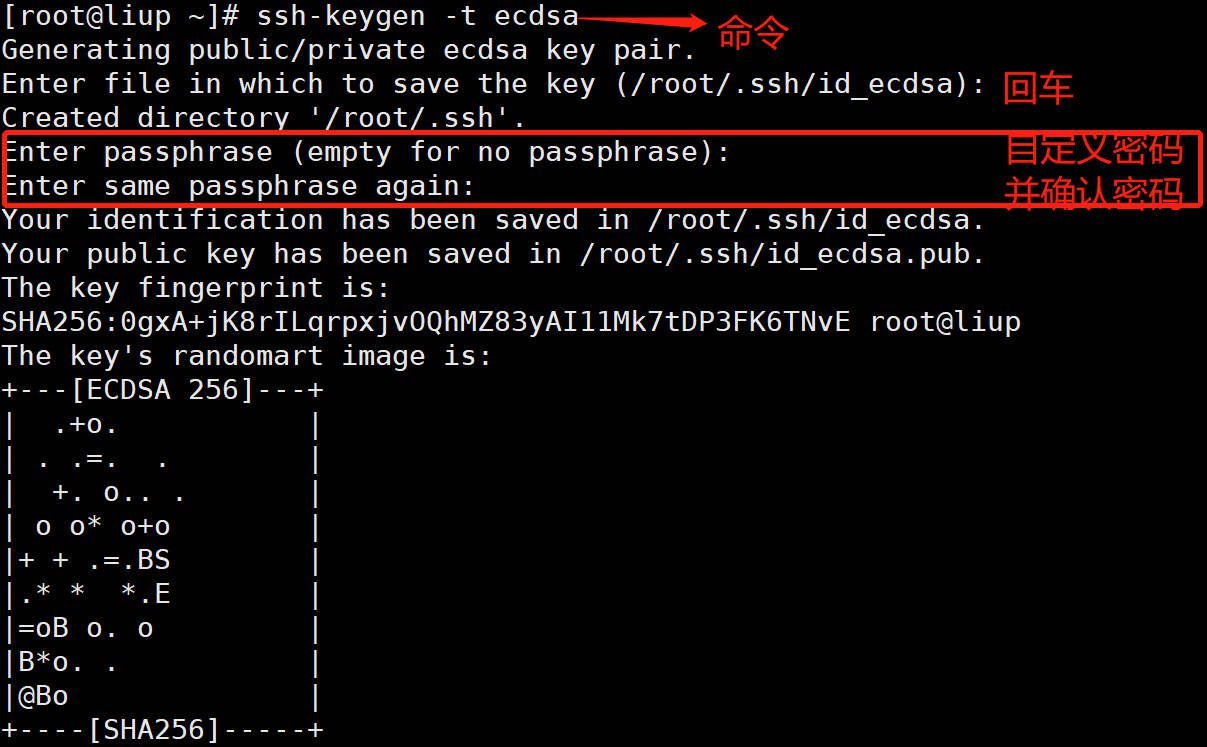

3.2 密钥对验证

要求提供相匹配的密钥信息才能通过验证,通常先在客户机中创建一对密钥文件(公钥和私钥),然后将公钥文件放到服务器中的指定位置

远程登录时,系统将使用公钥、私钥进行加密/解密关联验证,增强了远程管理的安全性

4. 密钥的设置

4.1 生成密钥文件

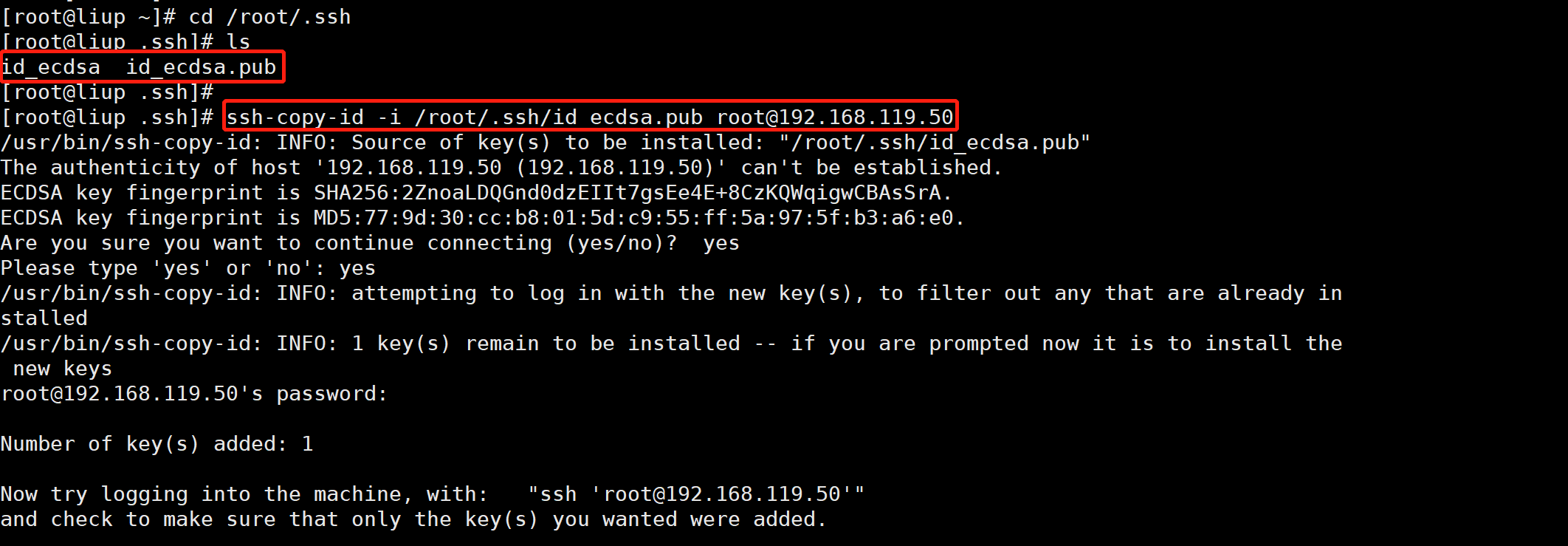

4.2 将公钥文件导入对方用户

4.3 登录客户机

需要输入生成 密钥是设置的密码

三. 使用SSH客户端程序

1. ssh 远程登录

第一次登录需要输入服务端的密钥

第一次登录需要输入服务端的密钥

2. scp 远程复制

通过scp命令可以利用SSH安全连接与远程主机相互复制文件;接下来我为大家做两个演示,分别

是把远程主机的文件复制给本机,还有把本机的文件复制给远程主机

3. sftp 安全FTP

通过sftp命令可以利用 SSH安全连接与远程主机上传、下载文件,采用了与FTP类似的登陆过程和

交互式环境,便于目录资源管理接下来博主为大家演示一下登录、浏览、上传文件等过程

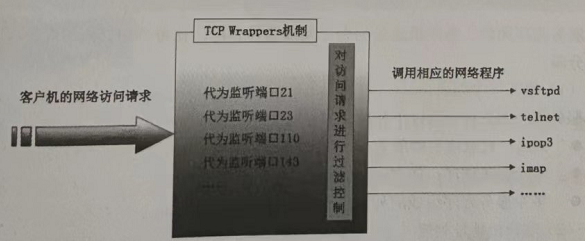

四. TCP Wrappers 访问控制

1. 策略的配置格式

两个策略文件的作用相反,但配置记录的格式相同

<服务程序列表>:<客户机地址列表>

1.1 服务程序列表:

- ALL: 代表所有服务

- 单个服务程序: 如:vsftpd

- 多个服务程序组成的列表: vsftpd , sshd

1.2 客户机地址列表:

- ALL:代表任何客户机地址

- LOCAL:代表本机地址。

- 单个IP地址:如“192.168.4.4”

- 网络段地址:如“192.168.4.0/255.255.255.0"

- 以 “.” 开始的域名: 如: .kiro.cn 匹配 kiro.cn 域中的所有主机

- 以 “,” 结束的网络地址: 如: 192.168.119 匹配整个 192.168.119.0/24网段

- 嵌入通配符 “ * ” , “?”:前者代表任意长度字符,后者仅代表一个字符;不可以与 “.” 开始或者结束的模式混用

- 多个客户机地址组成的列表: 如: 192.168.119., 92.168.100.,.kiro.cn