网络要求

FW1和FW2通过Internet相连,两者公网路由可达。网络1和网络2是两个私有的IP网络,通过在两台FW之间建立GRE隧道实现两个私有IP网络互联。这边Internet由ISP路由器模拟公网,先确保公网可以通。

写俩条默认路由把他公网打开

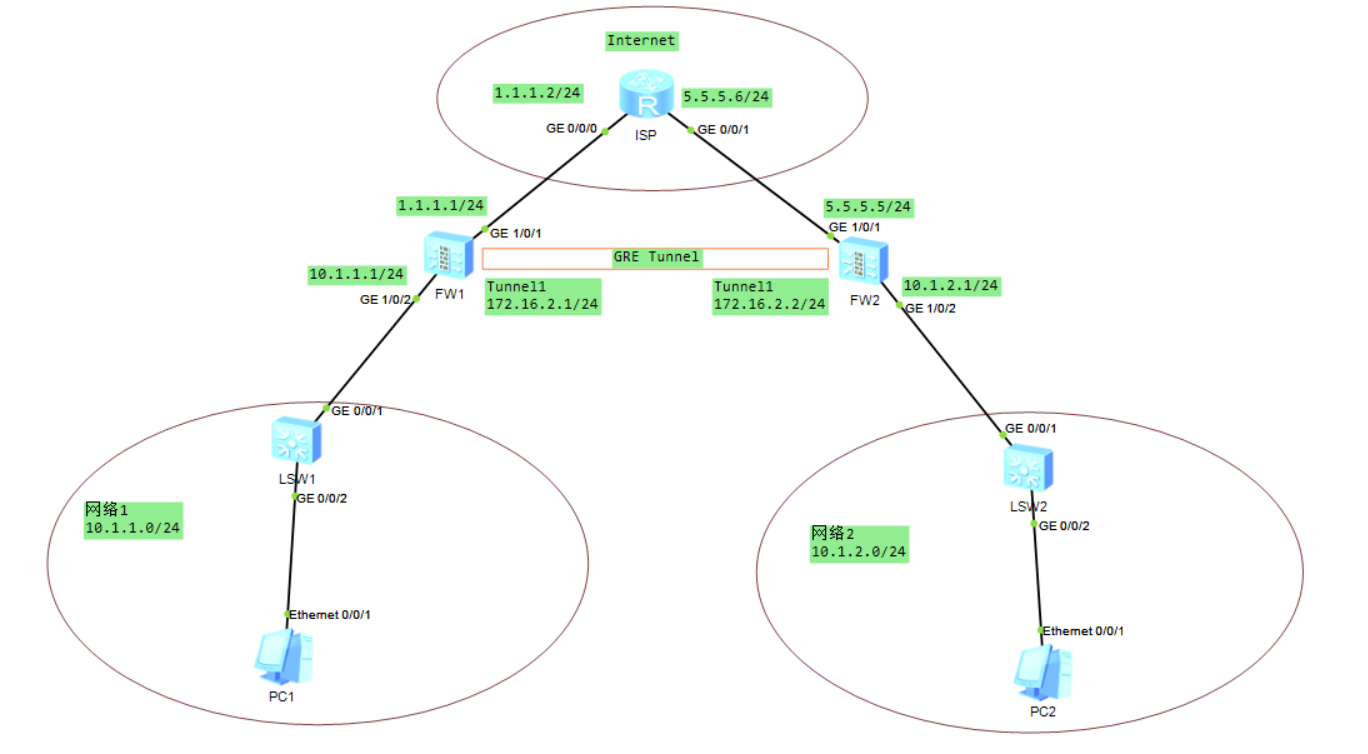

网络拓扑

网络规划

项目 | 数据 | 描述 |

FW1 | 接口配置 | 接口号:GigabitEthernet 1/0/1 IP地址:1.1.1.1/24 安全区域:Untrust

|

接口号:GigabitEthernet 1/0/2 IP地址:10.1.1.1/24 安全区域:Trust

| ||

GRE配置 | 接口名称:Tunnel IP地址:172.16.2.1/24 源地址:1.1.1.1/24 目的地址:5.5.5.5/24 隧道识别关键字:123456

| |

FW2 | 接口配置 | 接口号:GigabitEthernet 1/0/1 IP地址:5.5.5.5/24 安全区域:Untrust

|

接口号:GigabitEthernet 1/0/2 IP地址:10.1.2.1/24 安全区域:Trust

| ||

GRE配置 | 接口名称:Tunnel IP地址:172.16.2.2/24 源地址:5.5.5.5/24 目的地址:1.1.1.1/24 隧道识别关键字:123456

| |

ISP | 接口配置 | 接口号:GigabitEthernet 0/0/0 IP地址:1.1.1.2/24 |

接口号:GigabitEthernet 0/0/1 IP地址:5.5.5.6./24 |

配置思路

- 在FW1和FW2上分别创建一个Tunnel接口。在Tunnel接口中指定隧道的源IP地址和目的IP等封装参数。

- 配置静态路由,将出接口指定为本设备的Tunnel接口。该路由的作用是将需要经过GRE隧道传输的流量引入到GRE隧道中。

- 配置安全策略,允许GRE隧道的建立和流量的转发。

配置步骤

- 配置FW1

#配置接口的IP地址,并将接口加入安全区域。

<USG6000V1>system-view

[USG6000V1]sysname FW2

[FW1] interface GigabitEthernet 1/0/1

[FW1-GigabitEthernet1/0/1] ip address 1.1.1.1 24

[FW1-GigabitEthernet1/0/1] quit

[FW1] interface GigabitEthernet 1/0/2

[FW1-GigabitEthernet1/0/2] ip address 10.1.1.1 24

[FW1-GigabitEthernet1/0/2] quit

[FW1] interface Tunnel 1

[FW1-Tunnel1] ip address 172.16.2.1 24

[FW1-Tunnel1] quit

[FW1] firewall zone untrust

[FW1-zone-untrust] add interface GigabitEthernet 1/0/1

[FW1-zone-untrust] quit

[FW1] firewall zone trust

[FW1-zone-trust] add interface GigabitEthernet 1/0/2

[FW1-zone-trust] quit

[FW1] firewall zone dmz

[FW1-zone-dmz] add interface tunnel 1

[FW1-zone-dmz] quit#配置路由,将需要经过GRE隧道传输的流量引入到GRE隧道中

[FW1] ip route-static 10.1.2.0 24 Tunnel 1#配置Tunnel接口的封装参数。

[FW1] interface Tunnel 1

[FW1-Tunnel1] tunnel-protocol gre

[FW1-Tunnel1] source 1.1.1.1

[FW1-Tunnel1] destination 5.5.5.5

[FW1-Tunnel1] gre key cipher 123456

[FW1-Tunnel1] quit#配置域间安全策略。

#配置Trust域和DMZ的域间安全策略,允许封装前的报文通过域间安全策略。

[FW1] security-policy

[FW1-policy-security] rule name policy1

[FW1-policy-security-rule-policy1] source-zone trust dmz

[FW1-policy-security-rule-policy1] destination-zone dmz trust

[FW1-policy-security-rule-policy1] action permit

[FW1-policy-security-rule-policy1] quit

#配置Local和Untrust的域间安全策略,允许封装后的GRE报文通过域间安全策略。

[FW1-policy-security] rule name policy2

[FW1-policy-security-rule-policy2] source-zone local untrust

[FW1-policy-security-rule-policy2] destination-zone untrust local

[FW1-policy-security-rule-policy2] service gre

[FW1-policy-security-rule-policy2] action permit

[FW1-policy-security-rule-policy2] quit- 配置FW2

#配置接口的IP地址,并将接口加入安全区域。

<USG6000V1>system-view

[USG6000V1]sysname FW2

[FW2] interface GigabitEthernet 1/0/1

[FW2-GigabitEthernet1/0/1] ip address 5.5.5.5 24

[FW2-GigabitEthernet1/0/1] quit

[FW2] interface GigabitEthernet 1/0/2

[FW2-GigabitEthernet1/0/2] ip address 10.1.2.1 24

[FW2-GigabitEthernet1/0/2] quit

[FW2] interface Tunnel 1

[FW2-Tunnel1] ip address 172.16.2.2 24

[FW2-Tunnel1] quit

[FW2] firewall zone untrust

[FW2-zone-untrust] add interface GigabitEthernet 1/0/1

[FW2-zone-untrust] quit

[FW2] firewall zone trust

[FW2-zone-trust] add interface GigabitEthernet 1/0/2

[FW2-zone-trust] quit

[FW2] firewall zone dmz

[FW2-zone-dmz] add interface tunnel 1

[FW2-zone-dmz] quit#配置路由,将需要经过GRE隧道传输的流量引入到GRE隧道中。

[FW2] ip route-static 10.1.1.0 24 Tunnel 1#配置Tunnel接口的封装参数。

[FW2-Tunnel1] tunnel-protocol gre

[FW2-Tunnel1] source 5.5.5.5

[FW2-Tunnel1] destination 1.1.1.1

[FW2-Tunnel1] gre key cipher 123456

[FW2-Tunnel1] quit#配置域间安全策略。

配置Trust域和DMZ的域间安全策略,允许封装前的报文通过域间安全策略。

[FW2] security-policy

[FW2-policy-security] rule name policy1

[FW2-policy-security-rule-policy1] source-zone trust dmz

[FW2-policy-security-rule-policy1] destination-zone dmz trust

[FW2-policy-security-rule-policy1] action permit

[FW2-policy-security-rule-policy1] quit

配置Local和Untrust的域间安全策略,允许封装后的GRE报文通过域间安全策略。

[FW2-policy-security] rule name policy2

[FW2-policy-security-rule-policy2] source-zone local untrust

[FW2-policy-security-rule-policy2] destination-zone untrust local

[FW2-policy-security-rule-policy2] service gre

[FW2-policy-security-rule-policy2] action permit

[FW2-policy-security-rule-policy2] quit

- 配置ISP

#配置接口的IP地址。

<Huawei>system-view

[Huawei]sysname ISP

[ISP] interface GigabitEthernet 0/0/0

[ISP-GigabitEthernet1/0/1] ip address 1.1.1.2 24

[ISP-GigabitEthernet1/0/1] quit

[ISP] interface GigabitEthernet 0/0/1

[ISP-GigabitEthernet1/0/1] ip address 5.5.5.6 24

[ISP-GigabitEthernet1/0/1] quit- 由于模拟器这边用路由器代替公网,所以需要在FW上配置默认路由互通。现实中互联网服务提供商(ISP)会自行处理。

FW1

[FW1]ip route-static 0.0.0.0 0.0.0.0 1.1.1.2FW2

[FW2]ip route-static 0.0.0.0 0.0.0.0 5.5.5.6结果测试与分析

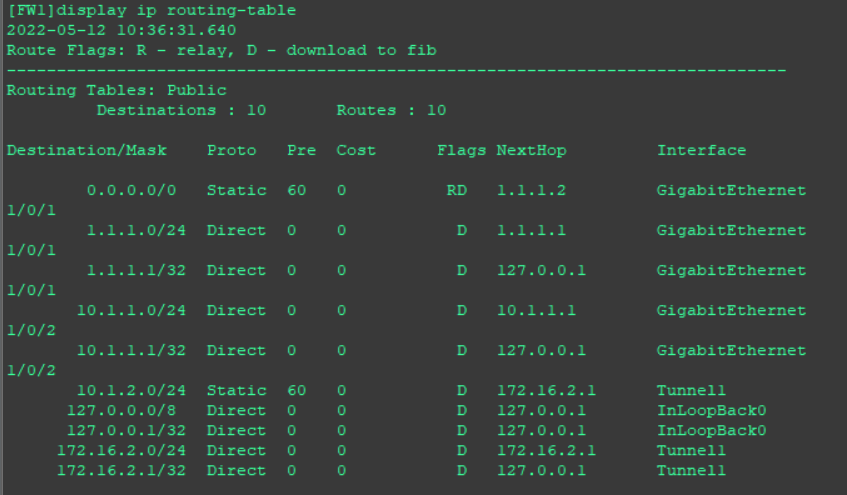

- 在FW1使用display ip routing-table命令查看路由表。可以看到目的地址为10.1.2.0/24,出接口为Tunnel1的路由。

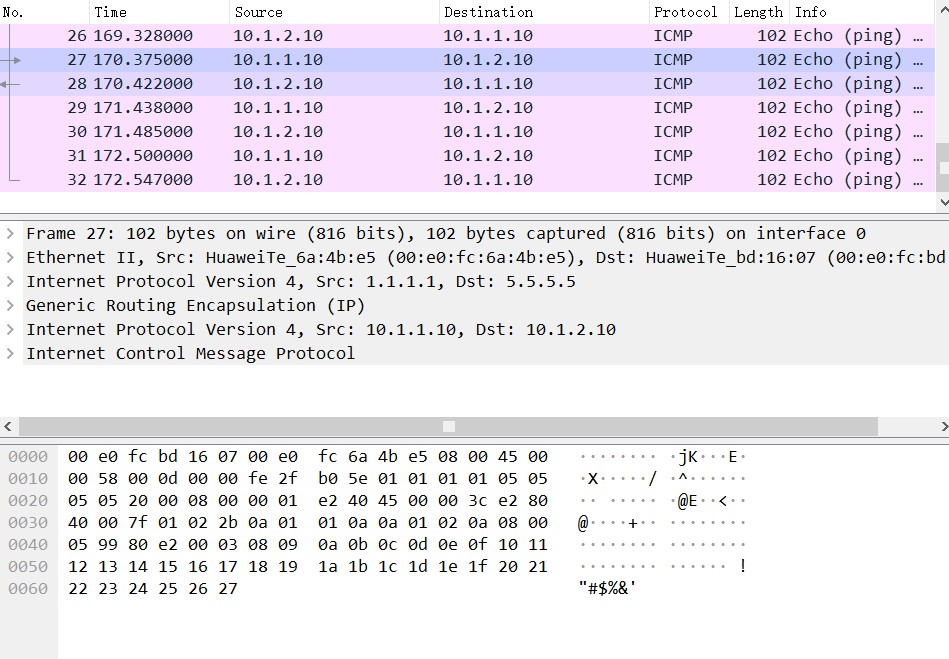

- 网络1中的PC与网络2中的PC能够相互ping通。

PC1 ping PC2

路由器g0/0/2处抓包

通过以上结果可以看到防火墙下的GRE配置成功,报文出现两对IP,PC1可以访问PC2。